Недавно международное объединение новостных агентств сообщило, что некоторые авторитарные государства (например, Мексика, Марокко и ОАЭ) прибегли к шпионскому ПО от компании NSO Group для взлома телефонов наиболее выделившихся критиков власти, в том числе журналистов, активистов, политиков и руководителей предприятий.

Обнародованный перечень с 50 тыс. номерами потенциальных жертв был получен парижскими журналистскими некоммерческими фирмами Forbidden Stories, а также их коллегами Amnesty International, после чего направлен журналистам, включая популярные издания.

В результате проведённого исследования были проанализированы телефоны с целью подтвердить, что они стали мишенью для шпионской программы NSO Pegasus, которая может получить доступ ко всем данным на смартфоне. Отчёты также содержат новую информацию о самих государственных заказчиках, которую NSO Group оберегает от утечки.

Интересно, что Венгрия, как член Евросоюза, где конфиденциальность и защита от слежки считается вообще базовым правом для полумиллиарда жителей, тоже оказалась клиентом NSO.

Отчётность впервые продемонстрировала, сколько людей может стать объектами навязчивой слежки на уровне программ и технологий NSO.

NSO Group категорически опровергает выдвинутые претензии. Представители компании заявляют, что не знают, в каких именно целях используют ПО её клиенты, что было вновь повторено в интервью для TechCrunch.

Сотрудники Amnesty отметили, что NSO может внедрить Pegasus, просто отправив ссылку, которая в случае перехода по ней заражает телефон. Внедрение может быть произведено и тихо — без взаимодействия через уязвимость zero-click, которой подвержен iPhone. Исследователь Билл Марчак сообщил в Твиттере, что эта уязвимость была актуальна даже на iOS 14.6, как на последней доступной версии.

(1) @AmnestyTech saw an iOS 14.6 device hacked with a zero-click iMessage exploit to install Pegasus. We at @citizenlab also saw 14.6 device hacked with a zero-click iMessage exploit to install Pegasus. All this indicates that NSO Group can break into the latest iPhones.

— Bill Marczak (@billmarczak) July 18, 2021

Специалисты опубликовали технические нюансы и набор инструментов, которые способны помочь всем желающим определить, оказались ли их телефоны под «прицелом» Pegasus.

Mobile Verification Toolkit (MVT) доступен для смартфонов на любой ОС, но принцип его работы немного отличается. С помощью MVT можно взять дамп системы вашего смартфона и проанализировать его на наличие признаков наличия Pegasus на устройстве. Например записи о доменных именах, используемых в системе NSO, направляемых по СМС или e-mail.

Утилита запускается через командную строку, что затрудняет работу для обычных пользователей. Так что вам потребуется некоторые знания для успешного анализа устройства. В моем случае на все ушло около 10 минут, включая создание дампа смартфона.

На странице проекта есть довольно понятная инструкция, которая пошагово объясняет как запустить утилиту и просканировать устройство. От вас потребуется лишь подключить смартфон по проводу к компьютеру и выполнить несколько команд в консоли.

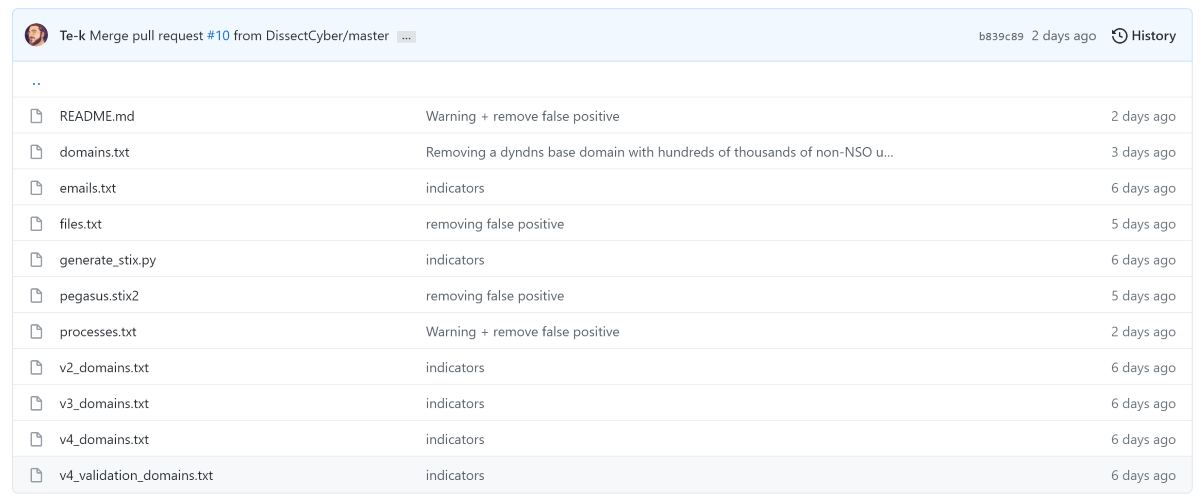

Чтобы запустить утилиту и начать с ней работу от вас потребуется скачать также список индикаторов NSO, которые позволяют опознать взлом устройства. Сам список доступен на GitHub.

После того как вы все настроили вы сможете с помощью утилиты просканировать дамп устройства на наличие признаков взлома. Весь процесс занимает пару минут.

В итоге вы получите папку с несколькими файлами с результатами анализа. Если MVT удастся обнаружить взлом, вы сможете это понять из файлов.

Страница Mobile Verification Toolkit на GitHub