Статья скрыта в соответствии с законодательством РФ. Получить полный текст статьи можно по ссылке.

Вы наверняка слышали про VPN и, возможно, даже пользовались им. Но понимаете ли вы, что скрывается за этой аббревиатурой? Как работают программы для доступа к VPN, и как именно защищаются данные? Вероятно, нет. В этой статье я попробую объяснить, что такое Virtual Private Network, и как устроена работа таких сетей, чтобы вы смогли лучше понимать, что же на самом деле можно делать «за закрытыми дверями».

Что такое VPN

В этой статье я не буду углубляться в корпоративные VPN-сети, так как это немного другой «мир» и в нём преследуются другие цели. Вместо этого я расскажу о VPN в целом и о его применении в домашних условиях.

VPN расшифровывается как Virtual Private Network (частная виртуальная сеть). Подключение к такой сети происходит поверх вашего обычного соединения с интернетом. Это означает, что для подключения к VPN-сети нужно иметь работающее соединение с интернетом. Основное различие между VPN и обычным подключением заключается в шифровании. Все данные, переданные по VPN, подвергаются шифрованию и по идее недоступны для просмотра третьим лицам.

Средства защиты как подключения к VPN, так и передачи данных различны и могут сильно отличаться у поставщиков услуги. Поэтому не стоит думать, что при подключении к VPN-серверу вы автоматически защищены от прослушки.

Как работает

По своей сути VPN делятся на два типа:

- Удалённый доступ — подключение компьютера к сети;

- Site-to-site — соединение двух разных сетей.

Корпоративные VPN-сети, как правило, используются для удалённого доступа сотрудников ко внутренним ресурсам компании через зашифрованное соединение. Site-to-site VPN в данном случае служит для того, чтобы сотрудники, находящиеся в разных сетях, могли после подключения работать внутри одной общей виртуальной сети.

Домашние пользователи используют эти технологии немного в другом ключе. Удалённый доступ используется для сокрытия местонахождения своего компьютера и стабильной работы сервисы.

Site-to-site-соединение, скорее всего, будет популярно у любителей поиграть в сетевые игры по локальной сети или для общего доступа к ресурсам компьютеров, которые находятся в разных локальных сетях. Самый простой пример — программа Hamachi. После её установки на оба компьютера вы получите виртуальную локальную сеть между ними. Соответственно можно будет организовать совместный доступ к ресурсам обоих компьютеров так, как если бы они физически находились внутри одной сети.

На самом деле существует ещё третий вариант: Client/Server VPN. Такой способ соединения служит, когда серверу нужно создать и предоставить клиентам несколько различных сетей. Таким образом, пользователи внутри одной сети подключаются к серверу и передают ему данные по двум различным внутренним сетям.

Если говорить более точно, то VPN можно классифицировать по следующим параметрам:

- По степени защищённости используемой среды (все данные зашифрованы или просто создана частная сеть);

- По способу реализации (программное решение или интегрированное);

- По назначению (об этом я рассказал выше);

- По типу протокола (TCP/IP, IPX и AppleTalk);

- По уровню сетевого протокола (на основе сопоставления с уровнями эталонной сетевой модели ISO/OSI);

- По доступу (платно, бесплатно).

Как же это всё работает? Чтобы понять ответ на этот вопрос, нужно знать следующее. Соединение с VPN называется «туннелем». Как я сказал в начале статьи, туннель создаётся на основе вашего обычного подключения к интернету. Туннель — это подключение между вашим компьютером и компьютером-сервером. Оба компьютера, в свою очередь, называются узлами. Каждый из узлов отвечает за степень защищённости соединения до того, как они попадут в туннель.

Прежде чем приступить к настройке VPN, необходимо познакомиться с общепринятой терминологией и с некоторыми проблемами настройки. Начнём с терминологии. VPN-соединение всегда состоит из канала типа «точка-точка», также известного под названием «туннель». Туннель создаётся в незащищённой сети, в качестве которой чаще всего выступает Интернет. Соединение «точка-точка» подразумевает, что оно всегда устанавливается между двумя компьютерами, которые называются «узлами» или «peers». Каждый «peer» отвечает за шифрование данных до того, как они попадут в туннель, и расшифровка этих данных произойдёт после того, как они покинут туннель.

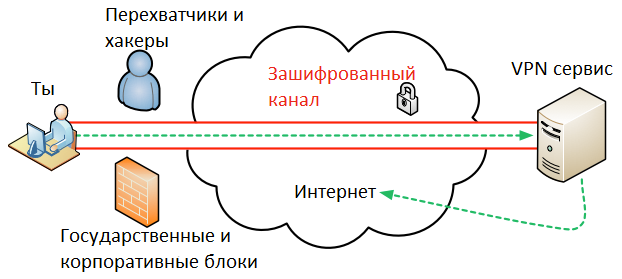

После подключения к VPN-серверу все данные начинают передаваться между вашим ПК и сервером в зашифрованном виде. Уже с VPN-сервера все данные передаются к внешним ресурсам, которые вы запрашиваете. Вот красивая картинка, которая наглядно демонстрирует всю «магию»:

Стоит учесть, что на практике далеко не вся передаваемая информация шифруется. При выборе VPN-провайдера следует учесть несколько важных параметров:

- Степень шифрования соединения;

- Сокрытие факта подключения к серверу;

- Хранение логов;

- Сотрудничество при выдаче информации третьим лицам.

Многие VPN-провайдеры гарантируют полное отсутствие логов, а значит, при выдаче информации третьим лицам им попросту будет нечего дать. Также уровень шифрования у многих провайдеров примерно одинаковый. Тем не менее, при выборе VPN поищите, при помощи каких алгоритмов будут зашифрованы ваши данные.

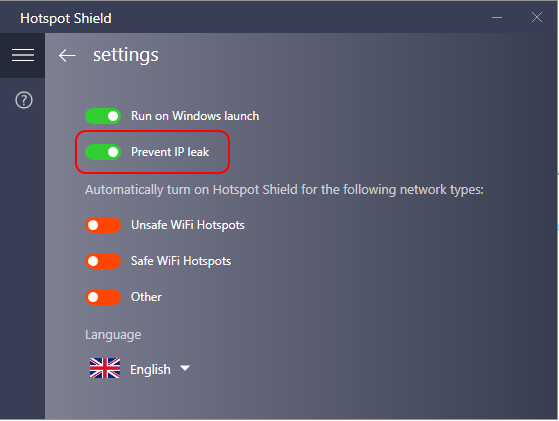

Второй важный момент — сокрытие факта подключения к серверу. Более редкая услуга у VPN-провайдеров. Дело в том, что при подключении к серверу или резком разъединении ваш провайдер может получить часть данных, которые были переданы. Поэтому некоторые разработчики предлагают защиту от утечек при подключении — технология Multihop VPN. В этом случае соединение с сайтом происходит через несколько VPN-серверов.

В чём разница с Tor?

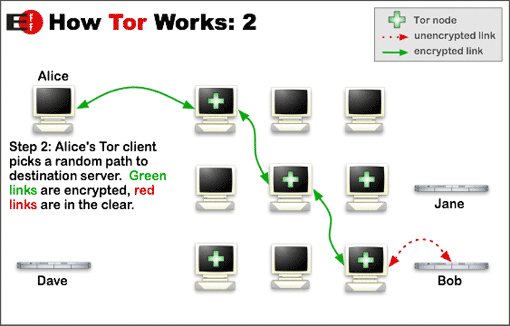

Tor или The Onion Router в народе называют «луковичным шифрованием». Трафик вашего компьютера случайным образом распределяется между узлами сети. Узлами в данном случае являются другие пользователи сети Tor. Конечно, трафик отправляется не в открытом виде, а шифруется многократно, прежде чем попасть к финальному узлу. Именно этот узел и станет конечной точкой, которую будут видеть сайты. Таким образом создаётся ваша анонимность. Поскольку трафик распределён между несколькими узлами, утечка данных в одном из них не раскроет данные обо всём трафике. Каждый из узлов сети знает только IP-адрес предыдущего и следующего узла. Кроме этого, путь, по которому проходит трафик, меняется каждые десять минут.

Преимущества Tor:

- Нельзя отследить посещаемые ресурсы с вашего IP-адреса;

- Сеть распределённая, следовательно, её сложно закрыть;

- Бесплатно.

Минусы Tor:

- Низкая скорость соединения из-за того, что трафик проходит через несколько узлов;

- Многие провайдеры блокируют узлы Tor у себя в сети;

- Трафик на последнем узле не шифруется, а значит, доступен третьим лицам.

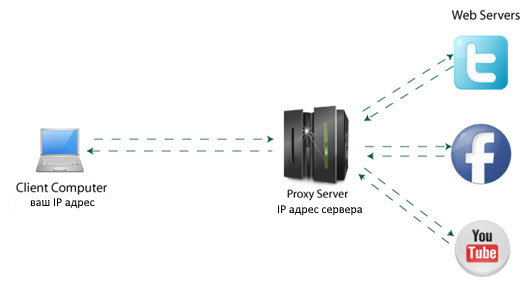

В чём разница с Proxy?

Proxy-соединение чем-то похоже на Tor. Однако в этом случае о шифровании данных не идёт никакой речи. Трафик с вашего компьютера проходит через компьютер Proxy-сервер и уже оттуда идёт обращение на конечный сайт. Купить такой сервер можно, к примеру, на сайте

https://fireproxy.ru.

Среди доступных большинству людей методов защиты и анонимизации трафика, VPN-сервисы мне кажутся наиболее оптимальным вариантом. VPN предлагают более высокую скорость соединения и более высокий уровень защиты, чем Tor, Proxy или анонимайзеры. Однако большинство VPN-провайдеров платные, а значит, придётся потратить деньги. Что в итоге выбрать — решать вам.